Chiar daca nu mai pot folosi Cloudflare, nu din vina mea, ci din cauza faptului ca suportul Cloudflare e total nefolositor, vreau sa va scriu despre cum puteti preveni aflarea rapida a IP-ului site-ului vostru, pentru a nu primi DDoS pe el si in legatura cu permiterea traficului direct inspre site, doar din Cloudflare sau de pe IP-ul vostru de management.

Inainte de a va scrie despre aceste lucruri, vreau sa va anunt ca ofer, aici pe blog, suport tehnic neoficial Cloudflare. Vorbesc serios. Daca suportul lor este bun de nimic, va ajut eu, in legatura cu orice: configurare reguli pagini (page rules) Cloudflare, configurare SSL, zona DNS, firewall, nivel protectie si asa mai departe. Daca nu stiti ceva in legatura cu Cloudflare, puteti scrie in sectiunea de comentarii si va lamuresc eu.

Revenind la subiectul acestui articol, singurul plan care va protejeaza cu adevarat adresa IP reala a site-ului, este cel “Enterprise”, care costa cateva mii de dolari pe luna si unde traficul catre serverul vostru este routat printr-o retea privata Cloudflare, neroutabila din Internet. In felul acesta, este imposibil de trecut peste protectia Cloudflare, pentru a va putea fi aflata adresa reala a site-ului.

In rest, asa cum scriu cei de la Cloudflare pe blogul companiei, serviciul lor nu este destinat acestului lucru, in sensul ca daca exista vointa de a se ajunge direct la voi, cu bypass protectiei CDN-ului, se poate face aceasta chestie.

Cu toate astea, puteti ingreuna viata acelor script kiddies care utilizeaza Cloudflare IP resolvere, citind lucrurile pe care vi le-am scris mai jos. In plus, puteti bloca tot traficul direct catre serverul vostru, in afara de IP-ul de management pe care il folositi si de clasele de IP-uri Cloudflare.

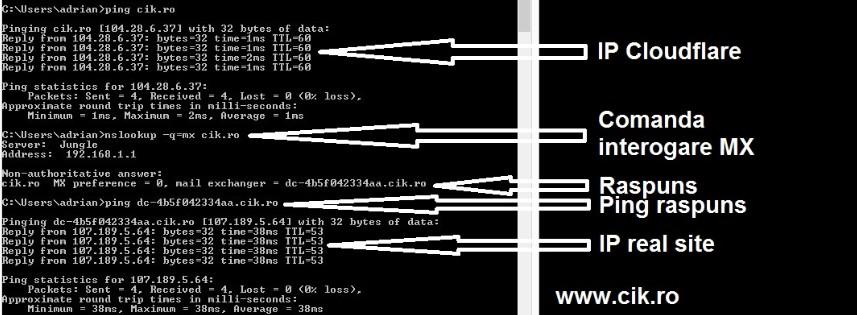

1. Atat timp cat serverul de e-mail este amplasat in acelasi loc impreuna cu serverul web, adresa reala a site-ului va poate fi aflata cu o singura comanda, dupa care ping in rezultat.

Cu o simpla comanda, in Linux sau Windows, va poate fi aflata foarte usor adresa reala a site-ului.

Pentru acest articol, am folosit comanda din Windows: nslookup -q=mx domeniu

Dupa ce interoghezi inregistrarile MX (mail exchanger) dai un simplu ping in rezultat si ai aflat adresa IP reala a site-ului, facand bypass protectiei Cloudflare, asa cum puteti vedea in captura de ecran de mai jos.

Ce poti face pentru a preveni acest lucru:

a). Fie iti duci serverul de e-mail in alta parte.

b). Fie stergi MX records si folosesti un serviciu online de posta electronica, asa cum este Gmail.

2. Cum sa permiti inspre si dinspre site-ul tau doar traficul claselor de IP-uri Cloudflare sau a IP-ului tau de management, interzicand orice fel de alt acces direct.

a). Varianta de nedorit, din .htaccess, atunci cand esti pe shared hosting si nu te afli in relatii bune cu firma ta de hosting.

Aceasta modalitate nu este de dorit, deoarece are limitarile ei, insa poate fi de ajuns, daca persoanele care v-au pus gand rau nu stiu ce fac.

Ce trebuie sa adaugati in fisierul vostru .htaccess:

Order deny, allow

deny from all

allow from IP-ul tau de management

allow from clasele de IP-uri Cloudflare

Puteti gasi clasele de IP-uri Cloudflare pe site-ul lor, cu o simpla cautare pe Google (cloudflare ip classes) atat IPv4, cat si IPv6.

Este important sa folositi ordinea de mai sus, nu sa procedati ca mine care atunci cand faceam teste am trecut prima data “allow from” si la sfarsit “deny from all” reusind sa banez pe toata lumea (eroare 403 forbidden – access denied) in afara de mine si clasele de IP-uri Cloudflare.

b). Varianta profesionala, din iptables.

Atat daca sunteti pe shared hosting, cat si pe VPS sau server dedicat, ii puteti ruga pe cei care va ofera gazduire, sa permita traficul (din hardware firewall) inspre si dinspre site-ul vostru doar pentru clasele de IP-uri Cloudflare si IP-ul vostru de management, in rest sa dea drop la orice altfel de conexiune directa inspre al vostru site.

Conexiuni permise, realizate pe HTTP, portul 80:

iptables -A INPUT -s IP-ul vostru de management sau clasa Cloudflare -p tcp –dport http -j ACCEPT

Conexiuni permise, realizate pe HTTPS, portul 443:

iptables -A INPUT -s IP-ul vostru de management sau clasa Cloudflare -p tcp –dport https -j ACCEPT

Drop toate celelalte conexiuni pe HTTP sau HTTPS:

iptables -A INPUT -p tcp –dport http -j DROP

iptables -A INPUT -p tcp –dport https -j DROP

Mai sunt alte multe metode de a va putea fi aflat IP-ul real al site-ului, inclusiv unele site-uri care il pot indexa, insa daca realizati lucrurile de mai sus, ar trebui sa fiti destul de bine protejati de persoanele care nu stiu prea multe lucruri, acestea fiind si cele mai daunatoare.

Baietii care va pot afla in continuare IP-ul real al site-ului, probabil nu se ocupa cu lucruri necurate, ci fac deja foarte multi bani din chestii legale, deci ar fi pierdere de timp pentru ei sa va faca voua rau.

Sper sa va fie de folos informatiile de mai sus.