Vă spuneam zilele trecute că Heartbleed este o greşeală de programare care afectează OpenSSL, adică softul care se ocupă cu implementarea funcţiilor criptografice în cadrul aplicaţiilor şi că aceasta poate conduce la compromiterea unor date sensibile, stocate în memoria serverelor, cum ar fi parolele.

Aceste efecte negative ale vulnerabilităţii fiind cunoscute, singura întrebarea care se mai punea în legătură cu Heartbleed era dacă acest bug poate fi folosit şi pentru a sustrage cheile private ale certificatelor SSL.

Unii spuneau că se poate, însă este puţin probabil, alţii afirmau că nu este posibil.

Printre cei care nu reuşiseră aşa ceva, se aflau şi tehnicienii reţelei de distribuire a conţinutului, CloudFlare, care susţineau că infrastructura lor conţine suficiente protecţii pentru a nu permite acest lucru, inclusiv o versiune modificată a serverului web Nginx.

Cu toate acestea, probabil pentru a se asigura că într-adevăr certificatele SSL nu pot fi furate cu ajutorul Heartbleed, au lansat o provocare comunităţii, căreia i-au pus la dispoziţie domeniul de Internet cloudflarechallenge.com, aflat pe un server cu Nginx, care conţinea versiunea vulnerabilă a OpenSSL şi au invitat-o să încerce să extragă cheia privată.

După aproximativ nouă ore de la startul competiţiei, doi cercetători din domeniul securităţii IT, Fedor Indutny şi Ilkka Mattila, au reuşit fiecare să pună mâna pe cheia privată şi le-au demonstrat astfel celor de la CloudFlare că s-au înşelat.

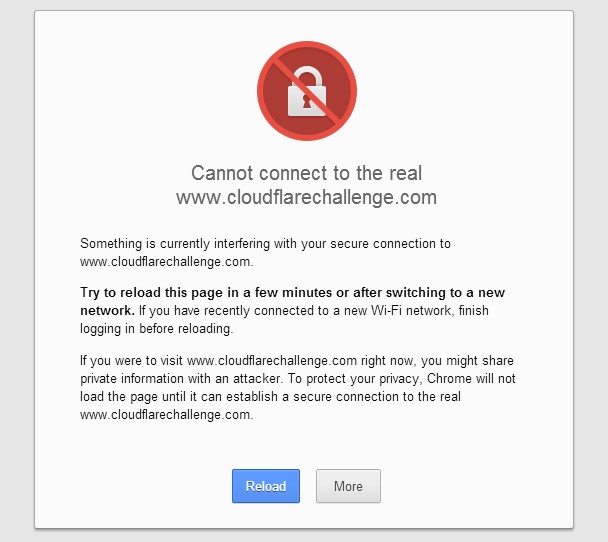

Imediat, CloudFlare a revocat certificatul SSL şi i-a îndemnat pe toţi care folosesc aşa ceva să le urmeze exemplul, lăsând în acelaşi timp domeniul cloudflarechallenge.com deschis, pentru a-ţi putea testa browserul.